一、简介

xray2.0系列的第一款工具是xpoc,他是一款为供应链漏洞扫描设计的快速应急响应工具。

项目地址:https://github.com/chaitin/xpoc?tab=readme-ov-file

- 支持云端获取POC,可以以最快的速度进行应急响应

- 使用xray yaml poc脚本格式,支持TCP/UDP协议的插件的编写和加载,并可以使用golang自定义插件实现功能增强

- 自定义golang插件,支持更多种的漏洞检测,支持加载工具插件等

- 漏洞扫描

- 向yaml脚本注入新功能

- 自定义爬虫

- 网页截图

- …

二、安装部署

2.1 下载安装

我的系统是macos,其他雷同,安装简单。

直接下载releases版本:https://github.com/chaitin/xpoc/releases/

mkdir ~/xpoc

将下载好的文件放在新建的目录中。

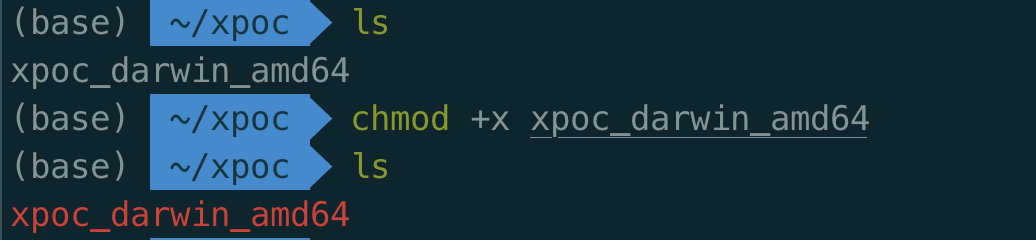

chmod +x xpoc_darwin_amd64

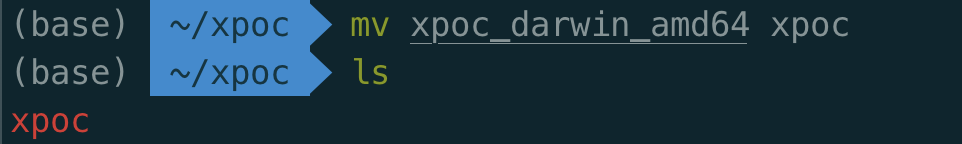

mv xpoc_darwin_amd64 xpoc

改个名字:

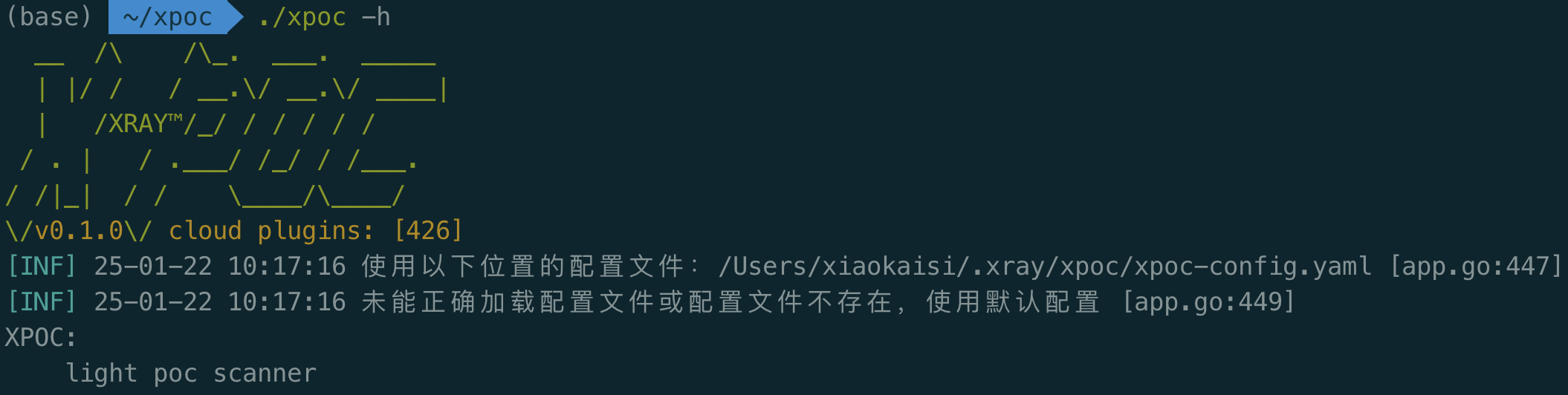

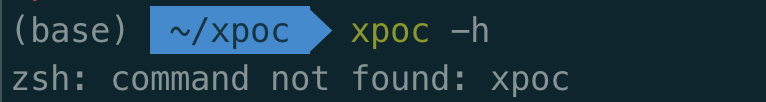

没有配置环境变量,所以只能在当前目录执行。

2.2 设置环境变量

下面配置一下环境变量:

- 在终端执行

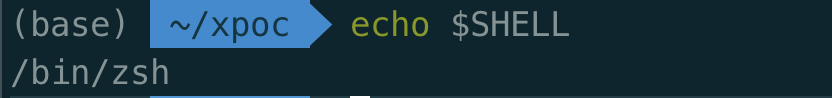

echo $SHELL判断自己的shell是什么类型:

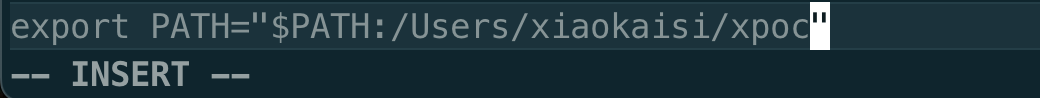

vim ~/.zshrc- 追加内容:

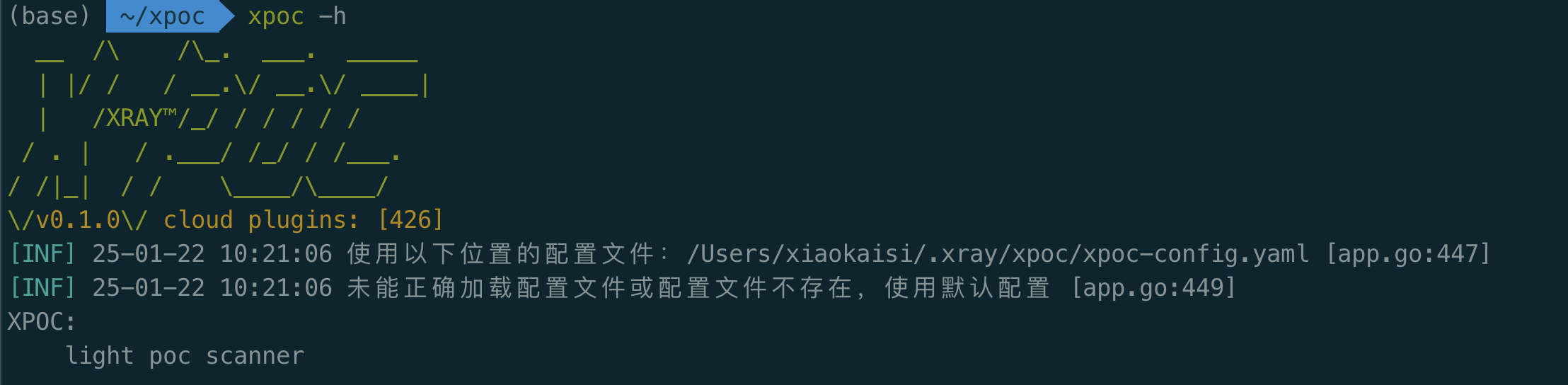

source ~/.zshrc- 成功在家目录下执行xpoc

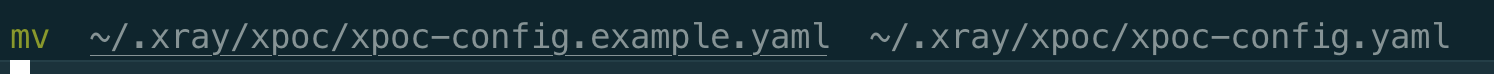

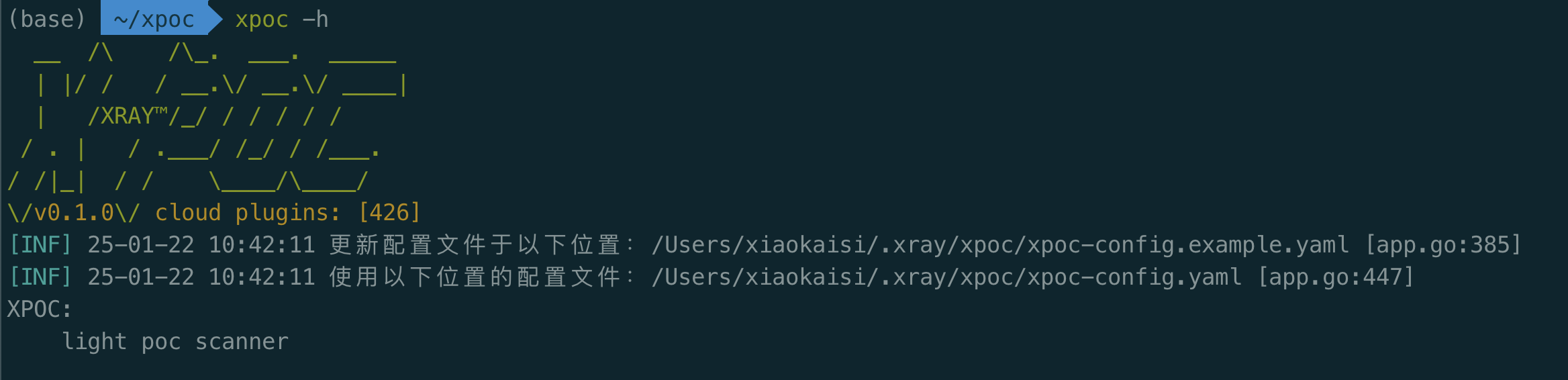

2.3 配置文件

上面途中报配置文件不存在的错误。

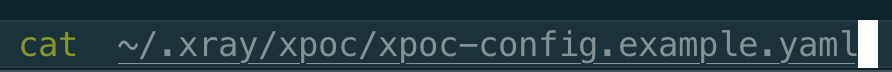

配置文件在家目录.xary下:

改个名字:

成功加载了改名之后的配置文件。

三、使用方法

3.1 扫描指定目标

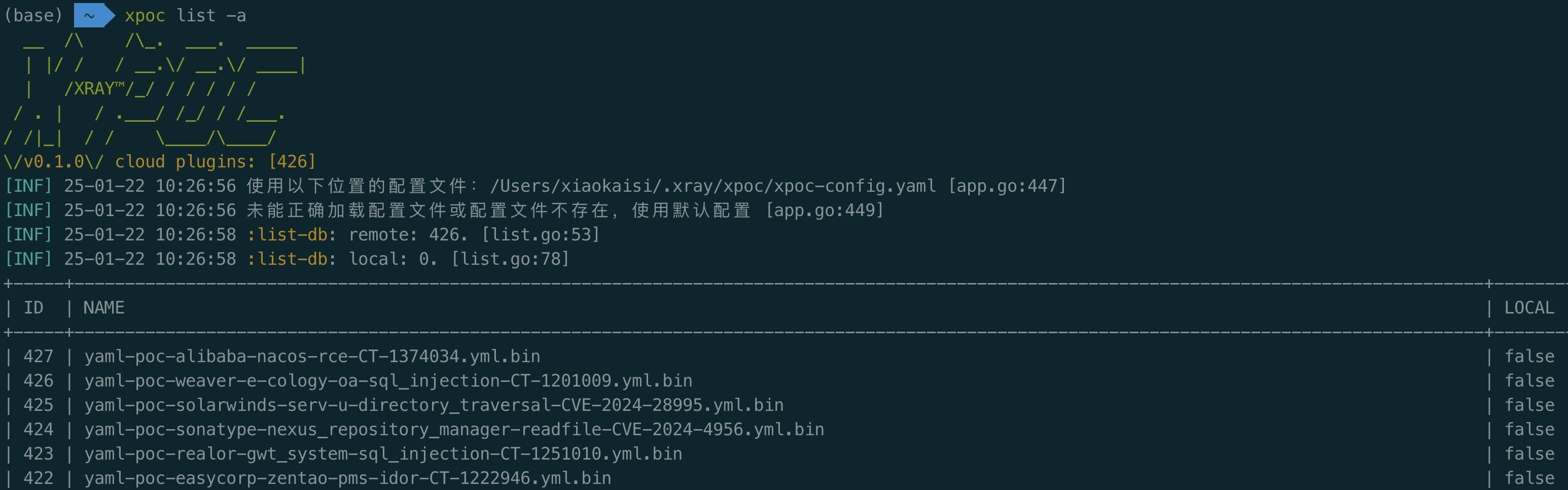

xpoc -t https://example.com -o result.html3.2 查看所有云端的POC

xpoc list -a

3.3 批量扫描

xpoc < targets.txt

cat targets.txt | xpoc

xpoc -i targets.txt3.4 同步最新插件

首次启动会自动进行一次全量同步

xpoc pull3.5 更新到最新版本

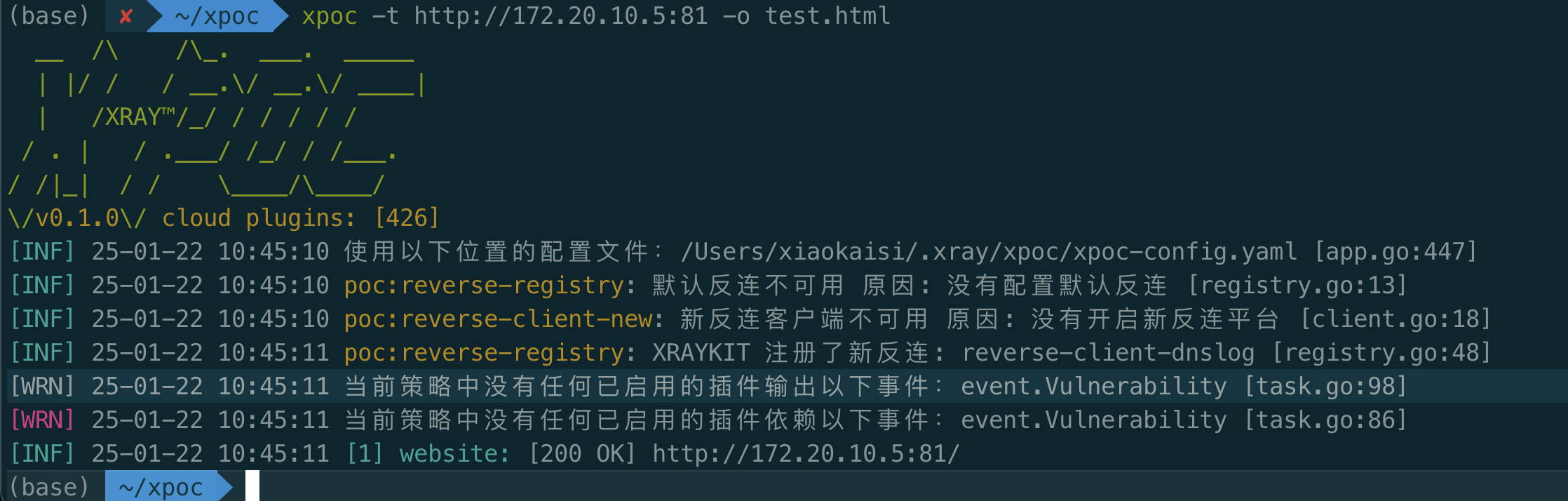

xpoc upgrade四、实战使用

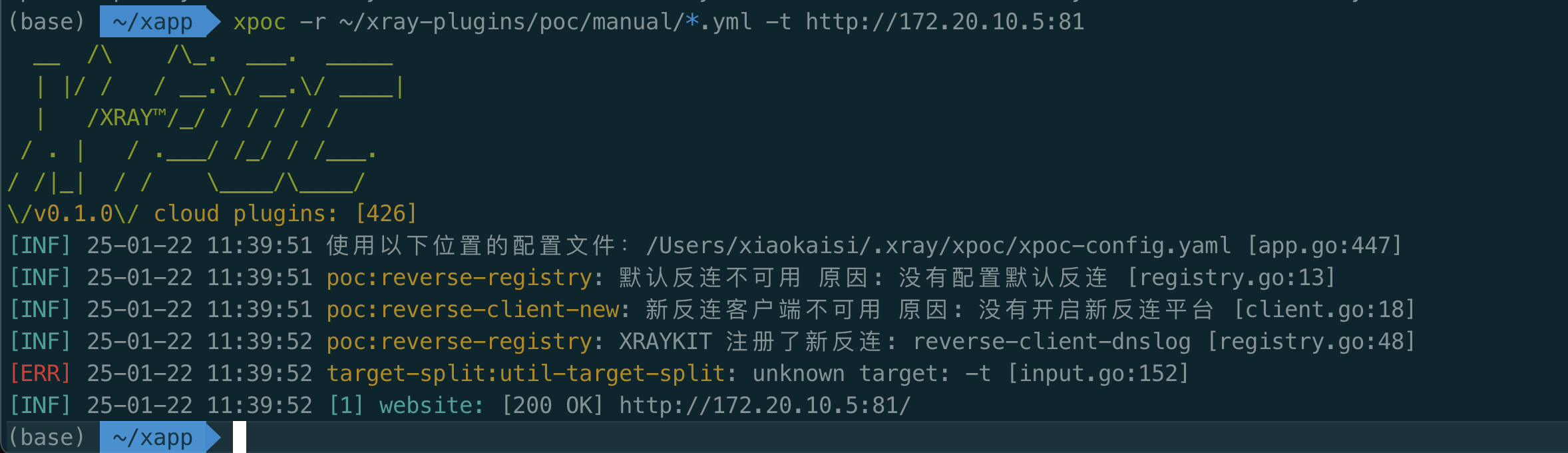

xpoc -t http://172.20.10.5:81 -o test.html

用不起来,原因不明。

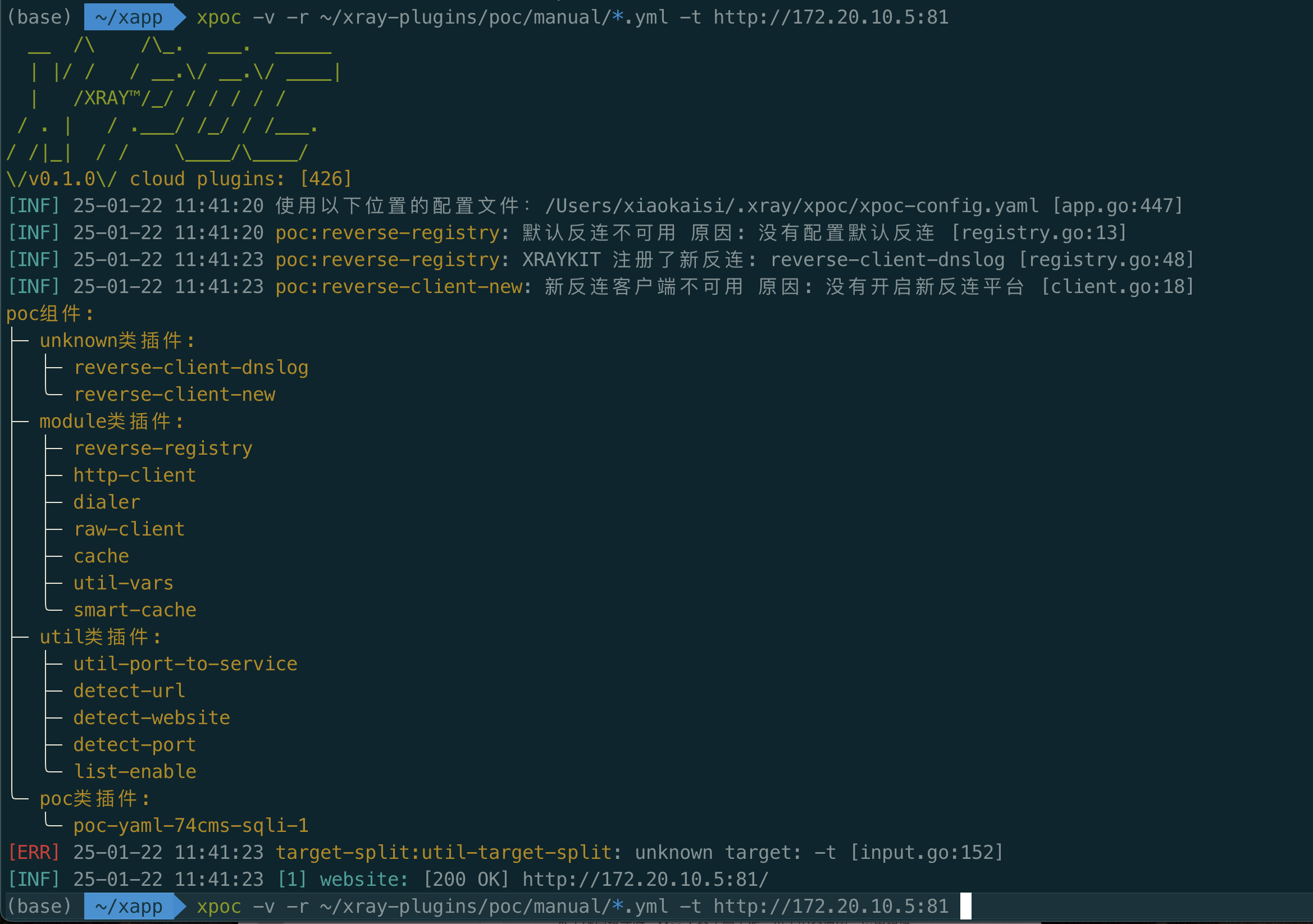

加载xray-plugins仓库插件使用:

效果很差。

明明指定了*.yml,但是并没有起作用。原因不明。