一、SuperXray简介

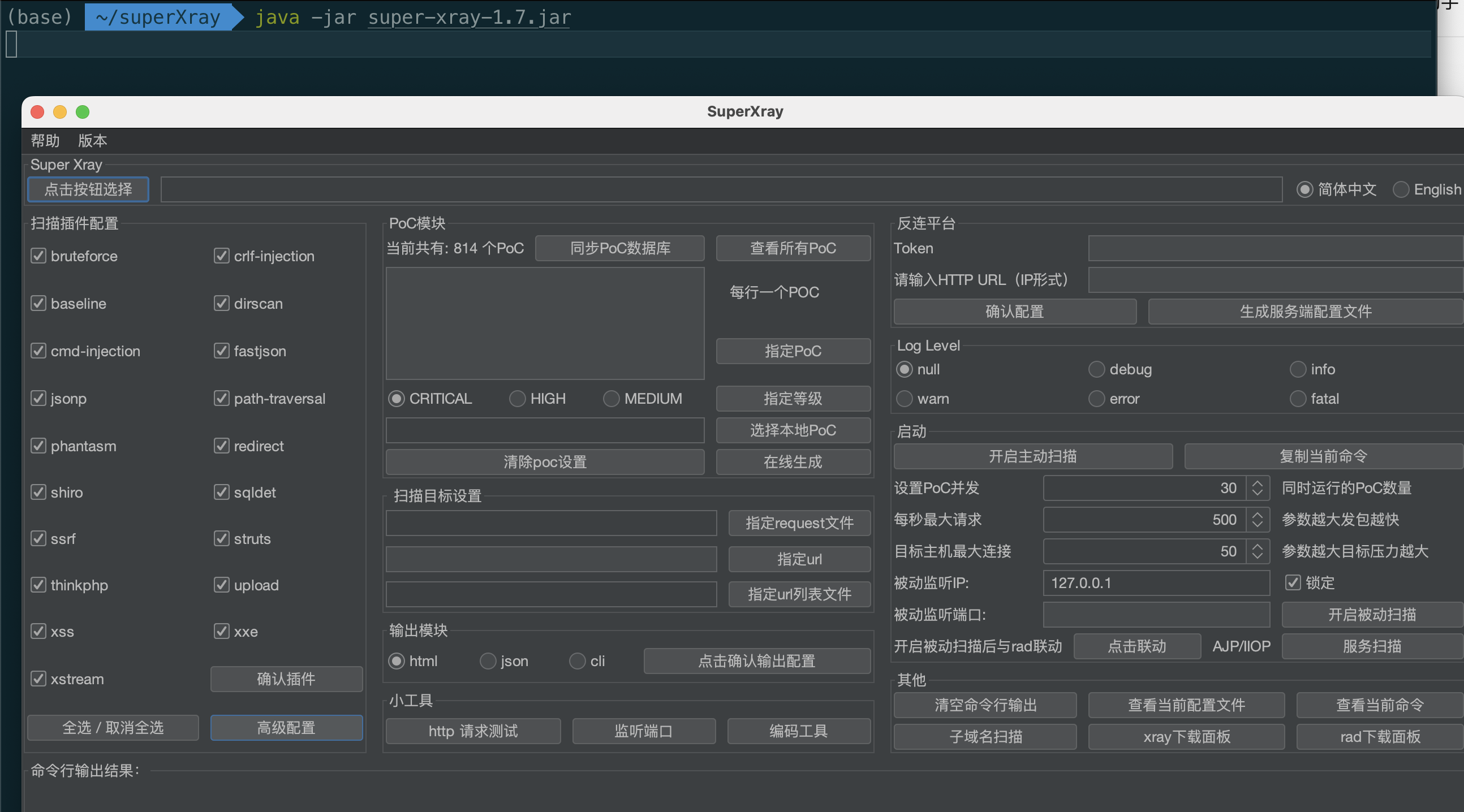

Super Xray 是一款基于 Xray 漏洞扫描工具的 GUI 启动器,旨在简化 Xray 的使用流程并提供更友好的用户界面。Xray 本身是一款功能强大的安全评估工具,支持主动和被动扫描,能够检测多种类型的漏洞。然而,Xray 只有命令行版本,对于新手来说可能不太容易上手,因此 Super Xray 提供了一个图形化界面,使得用户可以更快速、更直观地进行漏洞扫描。

Super Xray 基于 Java 8 构建,确保了广泛的跨平台兼容性。它不仅简化了 Xray 的使用流程,还引入了一些增强功能,如内置的下载面板以获取最新的 Xray 和RAD工具。此外,Super Xray 还支持通过 config.yaml 配置文件启动,使得用户可以根据自己的需求进行灵活配置。

Super Xray 的使用前提包括本地有 JRE/JDK 8+ 环境(如果使用内置JRE的exe版本无需Java环境)。它提供了两种方式的exe文件,system版使用系统的JRE,另一种内置了JRE 8。Super Xray 还提供了一个简单的 GUI 界面,帮助用户更快速地使用 Xray。

总的来说,Super Xray 是一个旨在帮助新手更容易使用 Xray 进行漏洞扫描的工具,它通过图形化界面简化了操作流程,同时保持了 Xray 的强大功能。

二、安装

2.1 前提

使用前提:

- 本地有

JRE/JDK 8+环境(如果使用内置JRE的exe版本无需Java环境) - 使用

java -jar SuperXray.jar启动(在Windows中双击启动会有权限问题) - 前往 ctstack 或 xray 下载站 下载最新版

xray(本工具也有内置一键下载面板)

注意:

- 请使用 1080P 及以上分辨率,在 720P 及以下分辨率可能无法完全显示

- 请使用最新版

xray(目前是1.9.4版本,本工具未兼容老版本xray) - 支持两种方式的

exe文件,system版使用系统的JRE,另一种内置了JRE 8

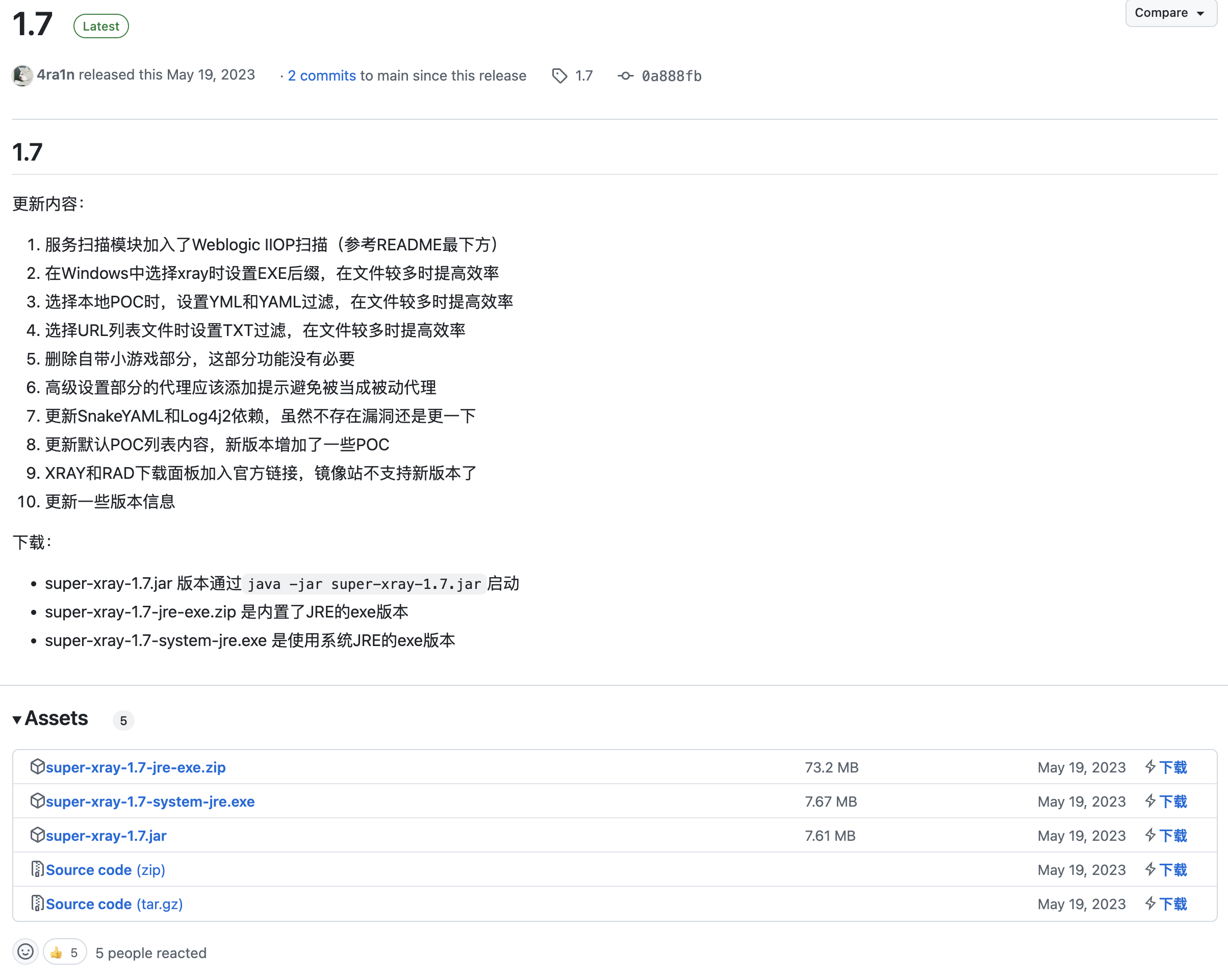

2.2 下载

下载地址:https://github.com/4ra1n/super-xray/releases/tag/1.7

这里直接下载jar包。

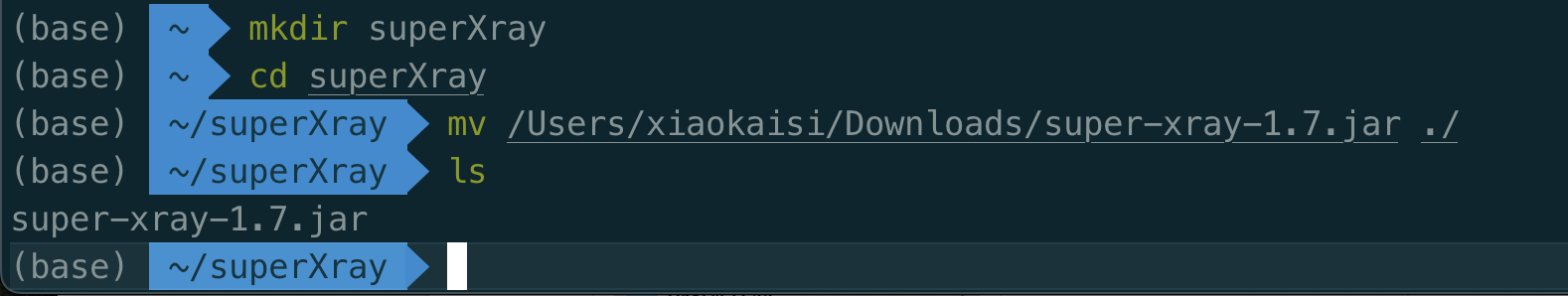

2.3 测试运行

java -jar super-xray-1.7.jar

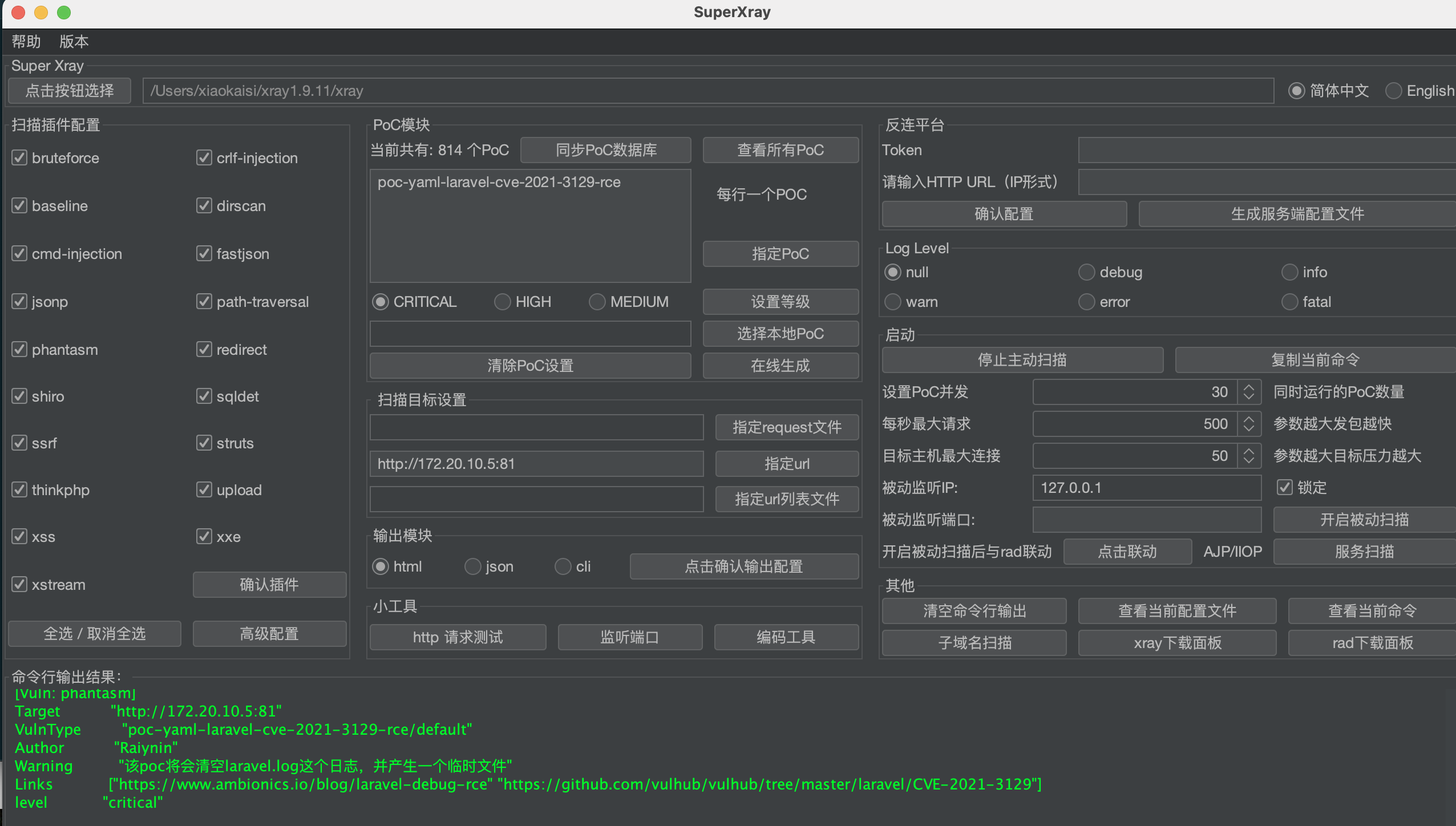

三、使用

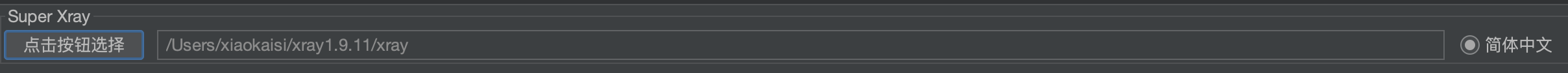

3.1 选择xray的可执行文件

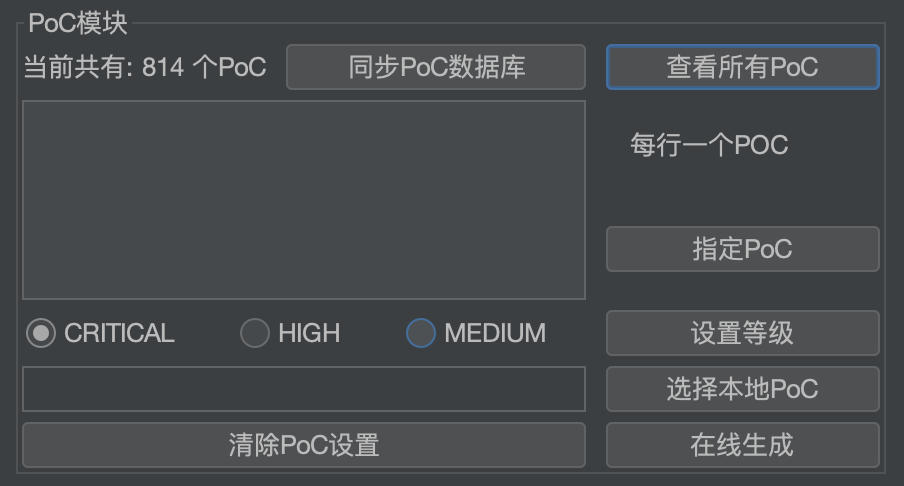

3.2 POC模块

点击同步PoC数据库可以获取所有可用的POC。

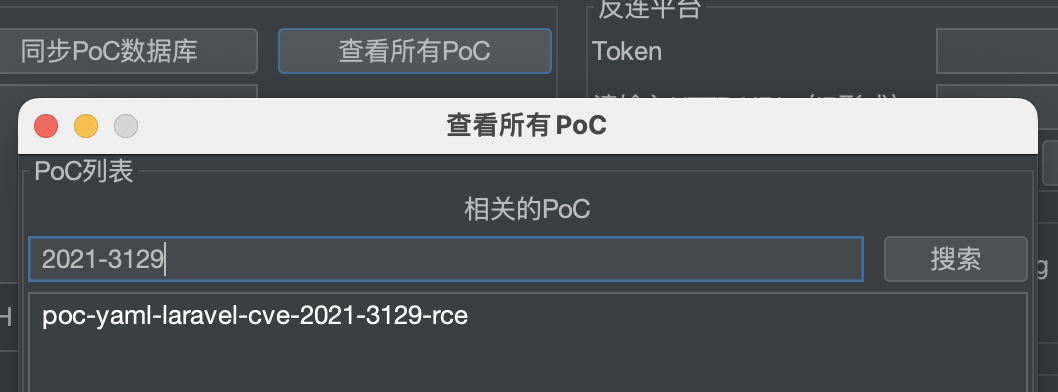

点击查看所有PoC可以方便地搜索poc并运行:

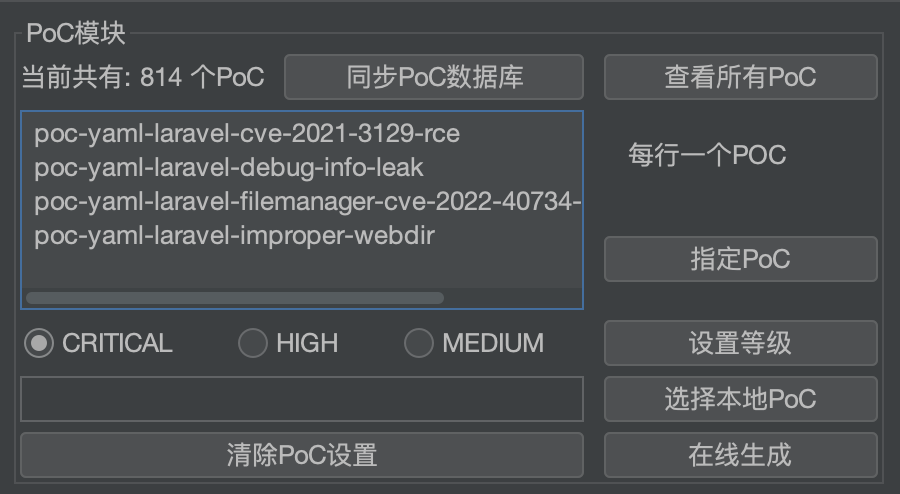

搜索后复制到输入框,注意换行分割。

除此这外还可以设置等级,选择本地的PoC,在线生成PoC和清除PoC设置。

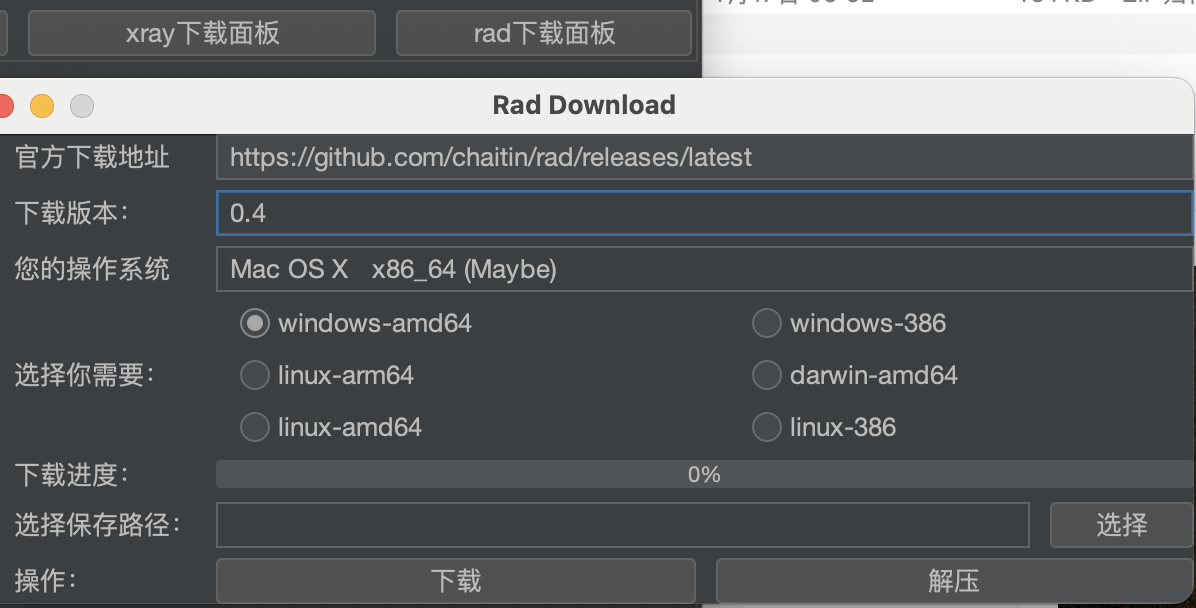

3.3 下载面板

在1.0版本以后新增下载面板,一键下载最新版xray和rad工具。

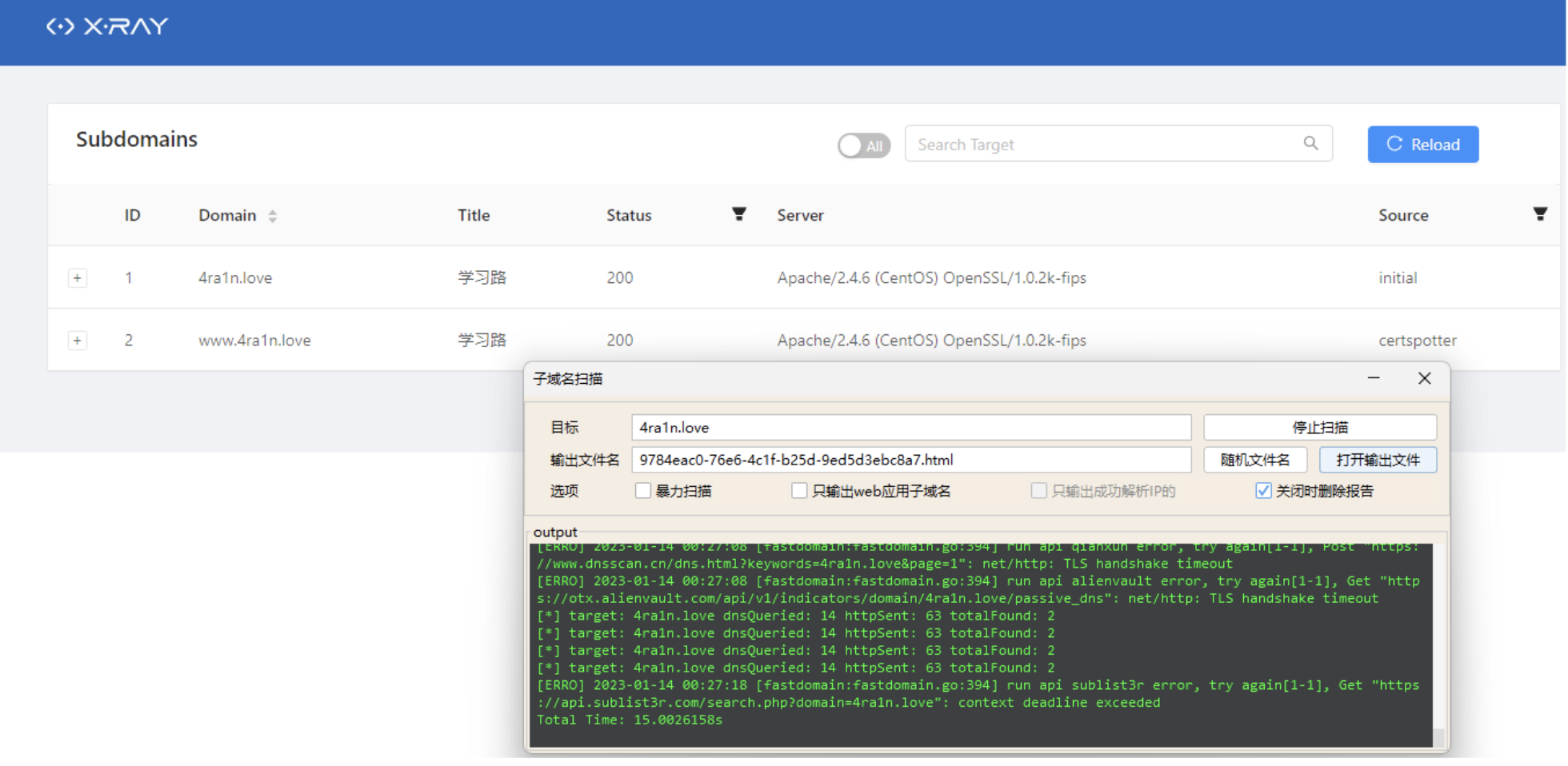

3.4 子域名扫描

在1.0版本以后支持子域名扫描,但是高级版才可以使用。

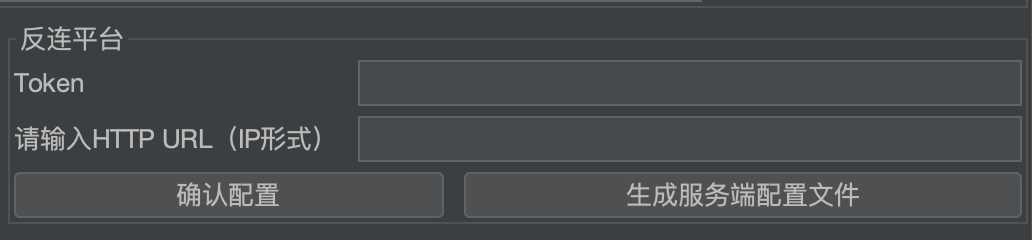

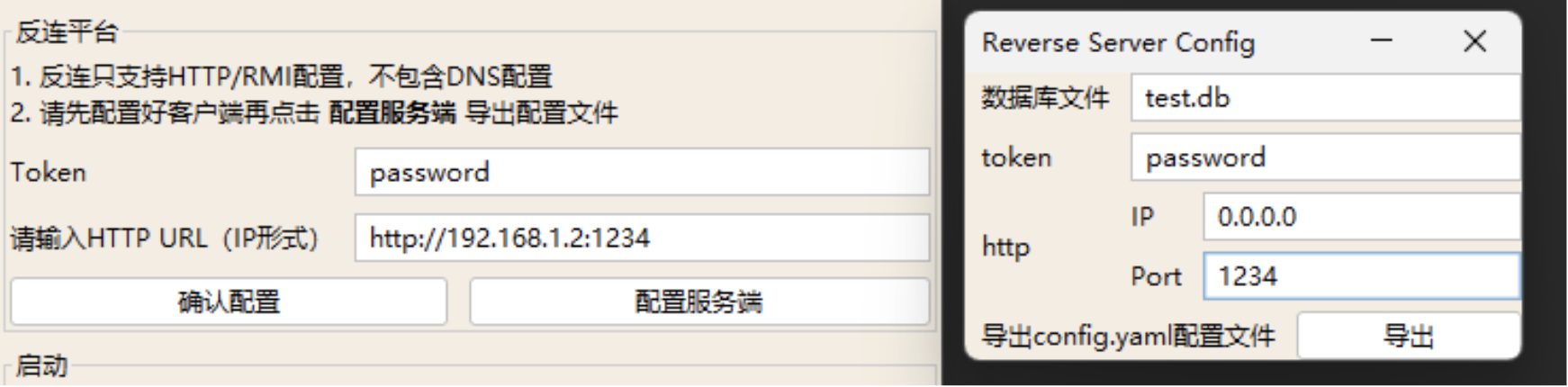

3.5 反连平台

- 配置好客户端的反连平台后点击

配置服务端 - 任意输入数据库文件名

- 任意输入token密码

- 不要改ip并输入一个监听端口

- 点击导出配置文件得到一个

reverse/config.yaml - 把

xray和这个文件复制一份到服务端 - 服务端

./xray reverse启动反连平台 - 在反连平台输入对应到

token和http url即可(注意是ip格式例如http://1.1.1.1:8080) - 开启主动扫描或被动扫描即可

什么是Xray的反连平台?

Xray反连平台是Xray漏洞扫描工具的一个辅助功能,它主要用于解决在漏洞检测过程中,由于目标系统没有直接反馈(即没有回显),导致难以确认漏洞是否存在的情况。通过配置反连平台,可以让目标系统执行特定的命令(如ping、curl等),这些命令会触发目标系统对反连平台发起网络请求。反连平台接收到这些请求后,可以确认命令已被触发,从而间接证明漏洞的存在。

反连平台的配置涉及到多个方面,包括数据库文件位置、认证Token、HTTP和DNS的监听设置等。例如,可以配置反连平台的HTTP服务,使其监听特定的IP和端口,同时指定用于获取客户端IP的HTTP头部信息。对于DNS反连,可以配置域名和静态解析规则,以及是否将域名的NS记录指向反连平台。

此外,反连平台还可以通过修改配置文件来启用或禁用特定的功能,如HTTP反连、DNS反连等。在实际使用中,可能需要根据网络环境和安全策略进行相应的调整和配置。

总的来说,Xray反连平台是一个强大的工具,它通过接收目标系统的网络请求来辅助确认漏洞的存在,尤其适用于那些没有直接反馈的漏洞检测场景。

具体如何配置?

Xray反连平台的配置包括几个关键步骤,具体如下:

准备阶段:

- 需要一台具有公网IP的主机。

- 购买一个域名,并创建两个DNS服务器(如ns1, ns2)。

配置域名:

- 修改DNS服务器,填写创建的DNS服务器名。

- 添加两条A记录,主记录填ns1和ns2,记录值填公网IP。

Xray服务端配置:

- 下载最新版本的Xray。

- 根据配置文件示例进行配置,设置反连平台数据库文件位置、认证Token、HTTP和DNS的监听设置等。

配置示例:

reverse: db_file_path: "./xxx.db" # 反连平台数据库文件位置 token: "xxxxx" # 反连平台认证的 Token http: enabled: true listen_ip: 0.0.0.0 listen_port: "4444" # 和客户端一致 ip_header: "" # 在哪个 http header 中取 ip dns: enabled: true listen_ip: 0.0.0.0 domain: "xxxx.cn" # 自己购买域名 is_domain_name_server: false resolve: # DNS 静态解析规则 - type: A record: ns2 value: xx.xx.xx.xx # 自己公网主机ip ttl: 60 - type: A record: ns1 value: xx.xx.xx.xx # 自己公网主机ip ttl: 60 client: remote_server: false # 是否是独立的远程 server http_base_url: "http://xx.xx.xx.xx:4444" # 自己公网ip+端口 dns_server_ip: "xx.xx.xx.xx" # 自己公网ipXray客户端配置:

- 在Xray根目录配置config文件,设置反连平台数据库文件位置、认证Token、HTTP和DNS的监听设置等。

配置示例:

reverse: db_file_path: "./xxxx.db" # 反连平台数据库文件位置 token: "xxxxx" # 反连平台认证的 Token http: enabled: false listen_ip: 0.0.0.0 listen_port: "" ip_header: "" # 在哪个 http header 中取 ip dns: enabled: false listen_ip: 0.0.0.0 domain: "" # DNS 域名配置 is_domain_name_server: false resolve: # DNS 静态解析规则 - type: A record: localhost value: 127.0.0.1 ttl: 60 client: remote_server: true # 是否是独立的远程 server http_base_url: "http://xx.xx.xx.xx:4444" # 自己公网ip+端口 dns_server_ip: "xx.xx.xx.xx" # 自己公网ip服务端开启:

- 运行Xray反连服务:

./xray reverse。- 访问Web界面,输入Token进行验证。

测试:

- 测试DNS:通过生成的域名进行ping测试,检查DNS解析是否正确。

- 测试HTTP:通过curl命令访问生成的域名,检查HTTP请求是否正确记录。

通过以上步骤,可以成功配置和使用Xray反连平台,从而在漏洞扫描过程中解决没有回显的问题。

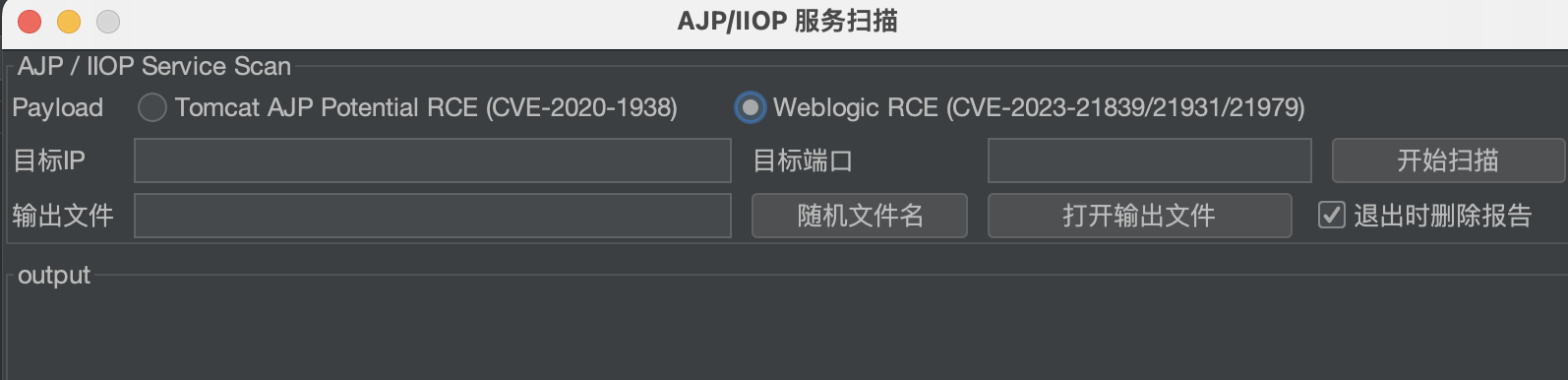

3.6 服务扫描

支持Tomcat AJP和一些Weblogic IIOP漏洞扫描

四、实战使用

3.1 Vulnstack7(WHOAMI)靶场渗透实战

具体的靶场搭建和渗透全流程见本站《三层网络域渗透靶场(WHOAMII)搭建》和《三层网络靶场(WHOAMI)从打点到拿下域控 》这两篇文章。

成功扫描到CVE-2021-3129漏洞。

经过实际的安装部署和测试,SuperXray相较于xray没什么太大区别,但是图形化界面的操作还是要更友好一些。